•

풋 프린팅 : 발자국을 살펴보는 일, 공격 대상의 정보를 모으는 방법 중 하나

•

사회 공학 기법 : 실제로 패스워드가 노출되는 사건의 대부분이 사회 공학에 의한 것

◦

친구끼리 사용자 계정이나 패스워드 정보를 주고 받거나, 패스워드를 잊지 않으려고 수첩이나 컴퓨터 앞에 적어 놓은 것들을 이용하는 해킹

•

해킹에 필요한 정보

◦

침투하고자 하는 시스템의 사용자 계정

◦

그 사용자에 대한 정보와 계정 패스워드 정보

◦

기관 또는 회사의 게시판 이용

◦

협력사나 계열사 등의 보안 조치 확인 → 리히비 최소량의 법칙

◦

주의 사항 : 공격 대상 사이트를 직접 접속하는 것보다 유틸리티로 웹 사이트를 다운로드한 뒤 검색하는 것이 안전함

•

스캔 : 서비스를 제공하는 서버의 작동 여부와 서버가 제공하는 서비스를 확인하기 위한 작업

◦

전화를 걸었을 때 한쪽에서 “여보세요” 라고 말하면 다른 쪽도 “여보세요” 라고 말하면서 상대방이 연결되어 있음을 확인하는 과정

•

핑 : 네트워크 상으로 연결된 두 개의 시스템이 정상적으로 작동하는지 확인하기 위한 간단한 유틸리티

◦

ICMP를 사용하며, 기본적으로 TCP/IP 네트워크에서 사용

◦

ICMP를 이용해 공격 대상 시스템의 활성화 여부를 알아보는 방법

1.

Echo Request와 Echo Reply 이용하기 → 가장 일반적인 방법(ping)

a.

Type 8 : 반향 응답 / Type 0 : 반향 응답

2.

Timestamp Request와 Timestamp Reply 이용하기

a.

Type 13 / Type 14

3.

Information Request 와 Information Reply 이용하기

a.

Type 15 / Type 16

4.

ICMP Address Mask Request와 ICMP Address Mask Reply 이용하기

a.

Type 17 / Type 18

•

포트 스캔

◦

공격 대상 서버의 통신 포트가 열려있는 지의 여부를 조사하는 것

◦

서버의 취약점 점검을 위한 보안 담당자 또는 해킹을 하기 위한 해커 등이 사용

◦

사용 프로토콜에 따라 TCP 스캔과 UDP 스캔이 있음

◦

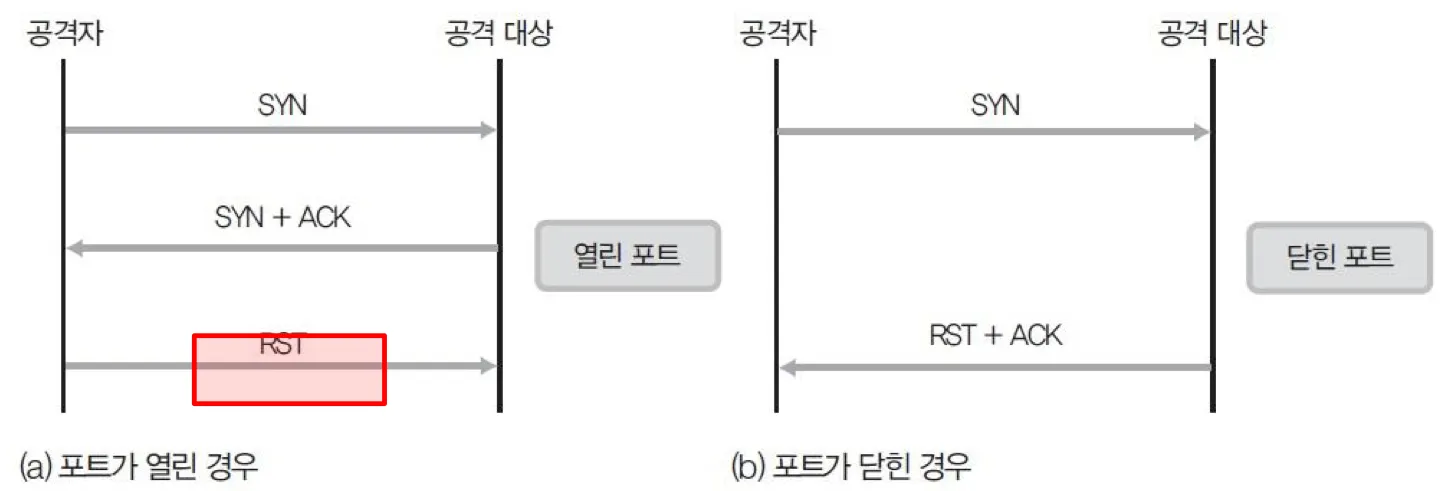

TCP 패킷을 이용한 스캔

▪

포트 스캔은 모든 시스템에 동일하게 적용되지 않음

▪

많이 알려져서 응답이 일정하지 않음

▪

SYN 패킷을 이용한 스캔 방법은 세션을 성립하기 위한 정당한 패킷과 구별할 수 없기 때문에 아직도 유효하며 아주 효과적

▪

TCP OPEN 스캔

•

TCP를 이용한 가장 기본적인 스캔

▪

스텔스 스캔

•

로그를 남기지 않는 것만이 아니라, 공격 대상을 속이고 자신의 위치를 숨기는 스캔 모두를 통칭, 대표적인 경우로 TCP half open 스캔이 있음

•

외에도 FIN , NULL,XMAS 스캔이 있음

◦

FIN 스캔 : 포트가 열린 경우 아무 응답이 없고 , 닫힌 경우 RST 패킷이 돌아옴

◦

NULL 스캔 : 플래그 값을 설정하지 않고 보낸 패킷

◦

XMAS 스캔 : FIN, PUSH, URG 플래그 모두를 설정하여 보낸 패킷

•

TCP 단편화 공격

◦

크기가 20바이트인 TCP 헤더를 두 개의 분리된 패킷으로 나누어 보냄

◦

첫번째 패킷은 출발지와 도착지 IP주소 정보만 포함하고, 두 번째 패킷에는 스캔하려는 포트 번호를 포함

◦

첫 번째 패킷은 TCP 포트에 대한 정보가 없어 방화벽을 통과하고, 두 번째 패킷은 출발지와 목적지 주소가 없어 방화벽을 지날 수 있음

◦

패킷 재조합을 생각하면 이해하기 쉬움

•

시간차를 이용한 스캔

◦

아주 짧은 시간 동안 많은 패킷을 보내는 방법(방화벽과 IDS 처리 용량의 한계를 넘기는 방법)

◦

아주 긴 시간 동안 패킷을 천천히 보내는 방법

•

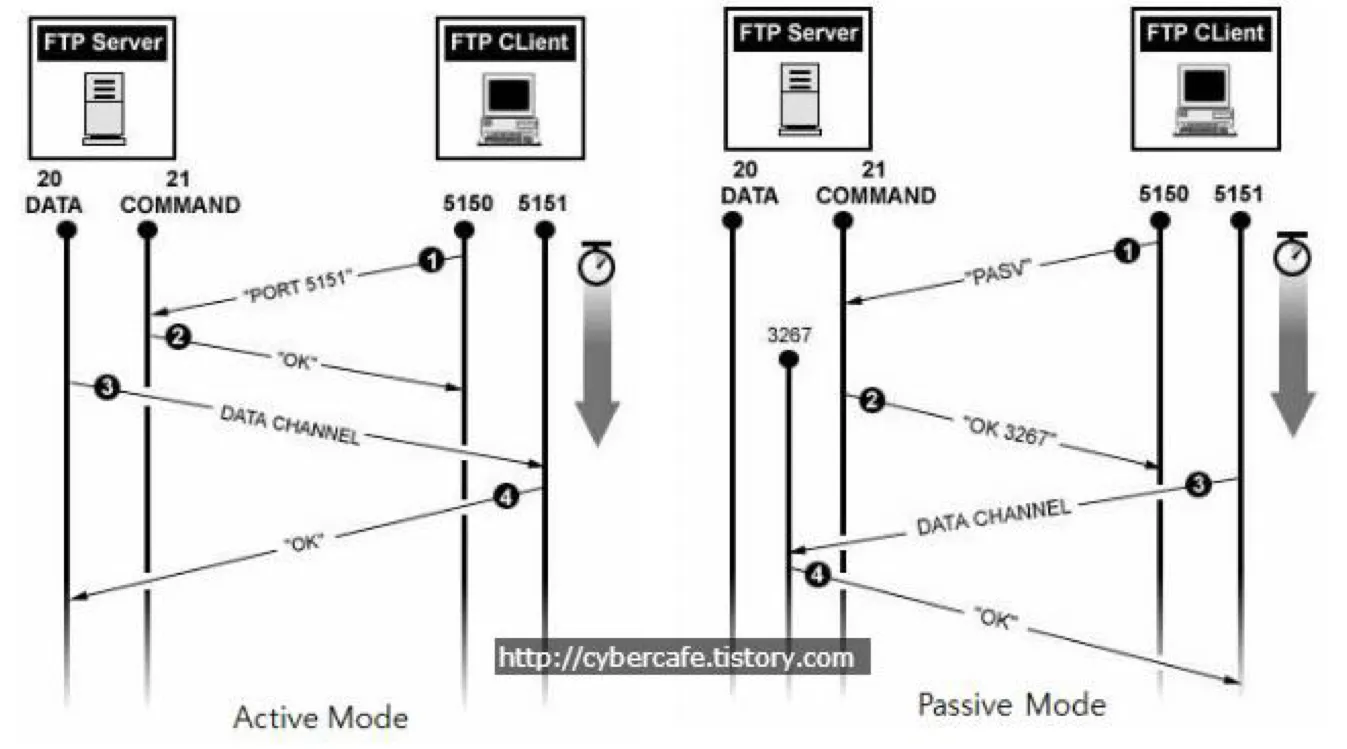

FTP 바운스 스캔 또는 공격

◦

FTP 프로토콜 구조의 허점을 이용한 공격 방법

◦

FTP는 서버/ 클라이언트 구조로 이루어져 있으며 두 호스트 간의 통신을 위해 20번과 21번 2개의 포트를 사용

◦

21번 : 클라→ 서버 명령 전송

◦

20번: 서버 → 클라 데이터 전송

◦

데이터 수신할 때 FTP 클라이언트는 FTP 서버로부터 FTP 클라이언트가 데이터를 수신할 IP주소와 포트 번호를 전달

◦

FTP 서버가 데이터를 전송할 때, 목적지 IP 주소와 포트 번호에 대한 점검 하지 않는 설계상의 문제가 있기 때문에, 해당 목적지 서버가 스캔 또는 공격 대상이 될 수도 있는 취약점

◦

FTP 프로토콜의 Active mode와 Passive mode

▪

ACK 패킷을 이용한 스캔

•

모든 포트에 ACK 패킷을 보낸 후 응답으로 돌아온 RST 패킷을 받아 분석

•

포트가 열린 경우 TTL값이 64이하인 RST패킷이, 닫힌 경우 윈도우가 0이 아닌 임의의 값을 가진 RST 패킷이 돌아옴

▪

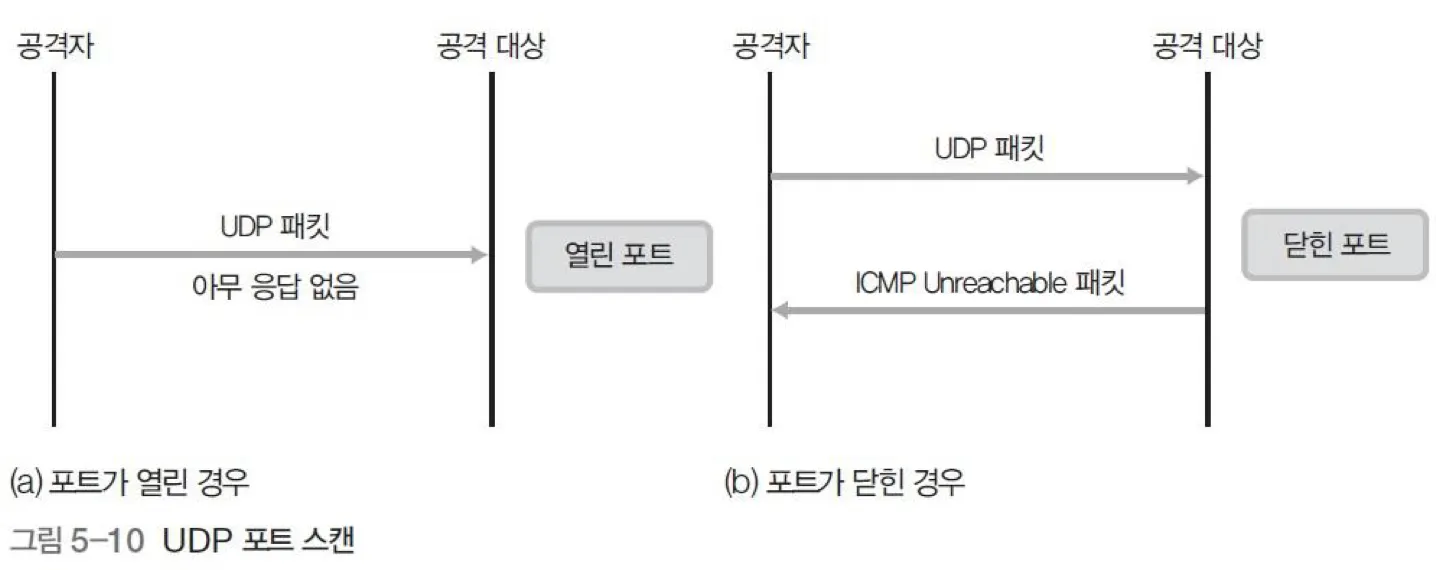

UDP 스캔

•

포트가 닫힌 경우 공격대상이 ICMP Unreachable 패킷을 보내지만 열린 경우에는 보내지 않음

▪

fping : 인터넷 제어 메시지 프로토콜(ICMP) 에코 요청을 사용하는 ping과 같은 명령어 , ping은 하나의 ip만 설정하지만, fping은 ip대역으로 설정해주어 그 대역에 어느 ip가 ping이 되는지 알 수 있다. 즉 특정 대역에서 어느 IP로 통신이 되는지 확인할 때 활용하면 좋음.

•

스캔 전에 네트워크 시스템 목록을 확인할 때 사용

•

-q : ICMP Request와 Reply를 숨김

•

-a : 활성화되어 있는 시스템을 보여줌

◦

-s : 스캔이 끝난 후 결과를 정리해서 보여줌

•

-g : 점검 대상 범위 지정

▪

nmap : 네트워크 스캐너이다. 대상이 되는 네트워크에 패킷을 보내, 패킷의 응답을 이용하여 송신처의 네트워크의 상태를 알게된다.

•

- sT : Connect 함수를 이용한 Open 스캔

•

-sF : FIN 패킷을 이용한 스캔

•

-sX : XMAS 패킷을 이용한 스캔

•

-sN : NULL 패킷을 이용한 스캔

•

-sV : 서비스 데몬 버전 스캔

▪

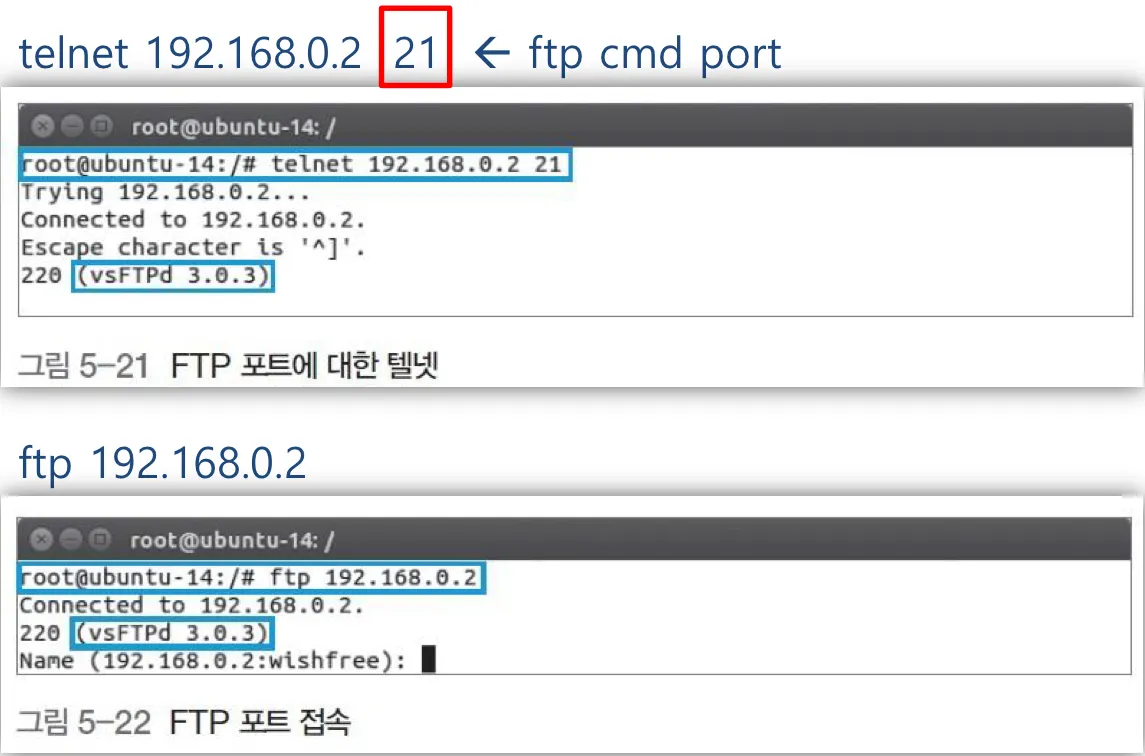

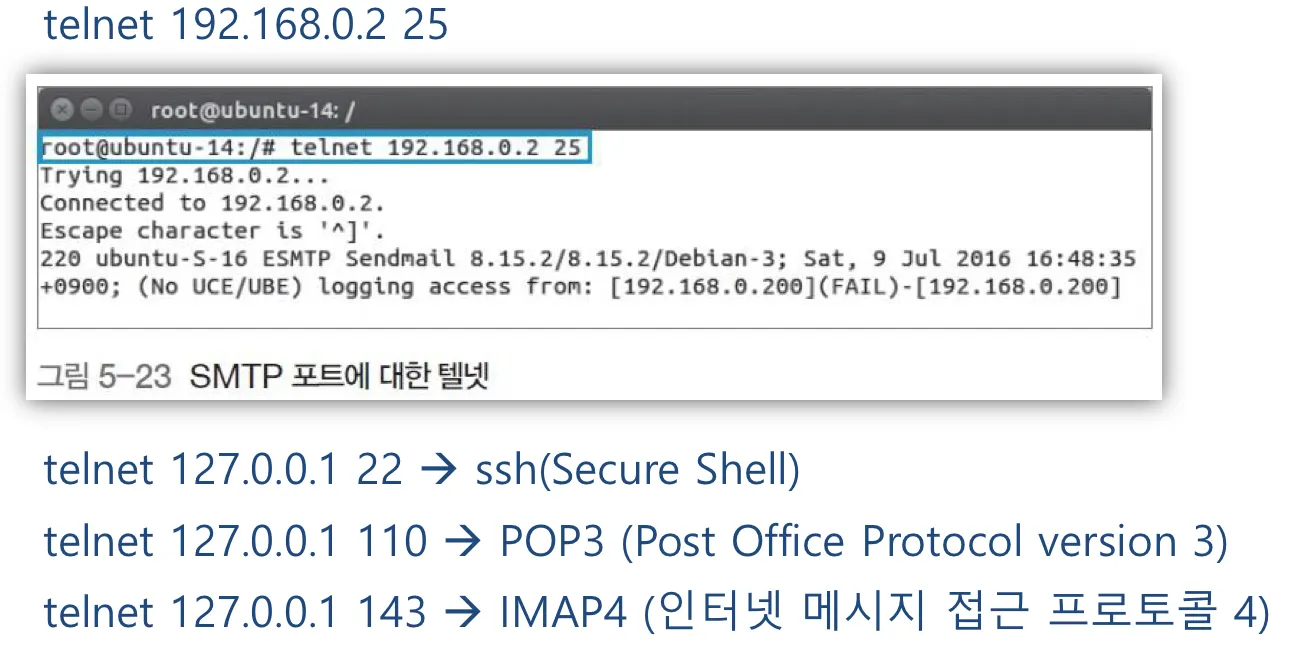

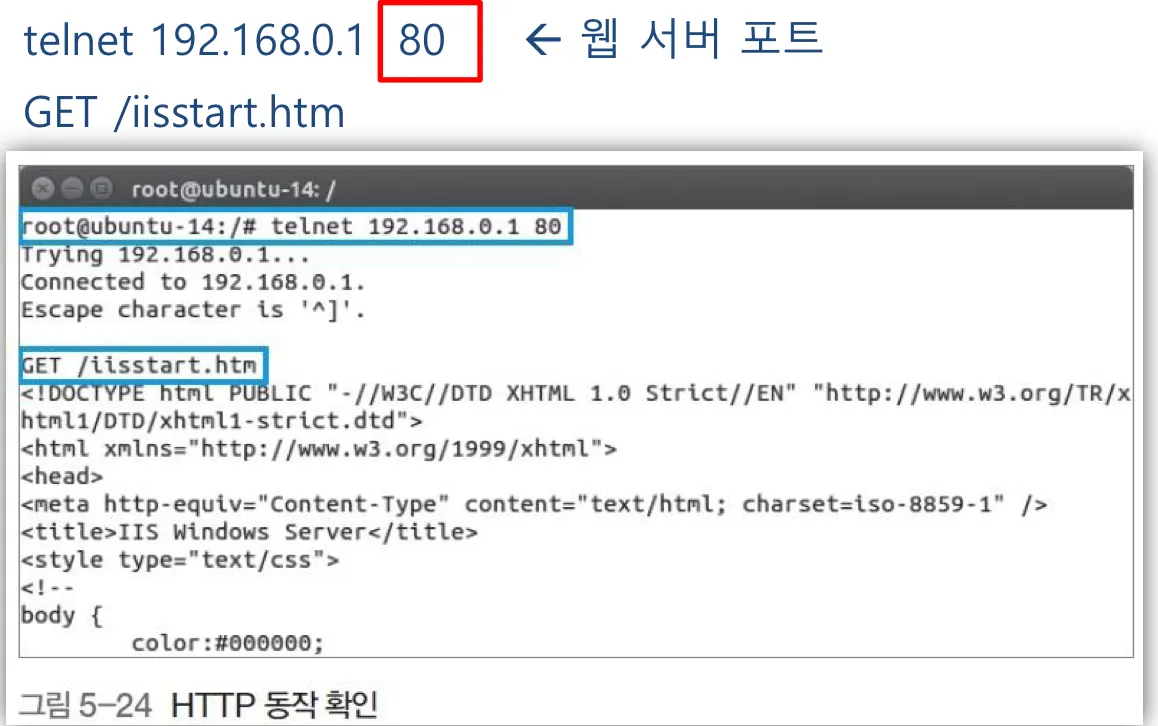

배너 그래빙 : 상대 시스템에서 열려 있는 포트에 연동되어 있는 서비스 데몬의 종류와 버전을 확인하는 가장 기본적인 방법

▪

텔넷 처럼 원격지 시스템에 로그인을 하면 뜨는 안내문과 비슷한 배너를 확인하는 기술

1.

FTP 배너 그래빙의 예시

2.

SMTP 배너 그래빙의 예시(+ SSH, POP3, IMAP4)

3. 웹 서버에 대해 배너 그래빙 하기

•

방화벽

◦

침입자를 차단하는 1차 방어선

◦

접속에 대한 허용과 차단을 결정

•

침입 탐지 시스템(Intrusion Detection System, IDS)

◦

방화벽이 막을 수 없거나 차단에 실패한 공격을 탐지하여 관리자에게 알려주는 역할

•

방화벽 탐지

◦

방화벽 설치 여부를 알 수 있는 가장 손쉬운 방법은 traceroute

◦

traceroute 를 실행했을 때 *만 표시되는 곳이 라우팅에서 필터링 해주고 있거나 방화벽이 존재하는 것

•

SNMP : 중앙 집중적인 관리 툴의 표준 프로토콜

◦

구성 요소

▪

관리 시스템, 관리 대상

▪

관리 대상의 구성

•

SNMP : 전송 프로토콜

•

MIB : 관리할 개체의 집합

•

SMI : 관리 방법

같은 태그의 다른 글 보기

갤러리 보기

Search