1.

정보 보안의 3요소와 추가 요소를 작성하시오.

•

기밀성 : 허락되지 않은 사용자 또는 객체가 정보의 내용을 알 수 없도록 하는것

•

무결성 : 허락되지 않은 사용자 또는 객체가 정보를 함부로 수정할 수 없도록 하는것

•

가용성 : 허락된 사용자 또는 객체가 정보에 접근하려고 할 때 방해받지 않도록 하는것

•

서버인증 : 클라이언트가 올바른 서버로 접속하는가를 의미

•

클라이언트 인증 : 서버로 올바른 클라이언트가 접속을 시도하는가를 의미

2.

프로토콜의 기능 5가지와 설명을 작성하시오.

•

주소 설정 : 서로 다른 시스템의 두 개체가 통신을 하는경우 필요

•

순서 제어 : 프로토콜 데이터 단위를 전송할 때 보내는 순서를 명시하는 기능

•

캡슐화 : 데이터에 제어 정보를 덧 붙이는 것

•

연결 제어 : 연결 설정, 데이터 전송, 연결 해제에 대한 통제 수행

•

흐름 제어 : 송신 측 개체로 부터 오는 데이터의 양이나 속도를 조절하는 기능

•

오류 제어 : 두 개체에서 데이터를 교환할 때 SDU나 PCI가 잘못되었을 경우, 이를 발견하는 기법

3.

OSI 7계층을 쓰고 설명하시오.

•

1계층 : 물리계층 : 실제 장치를 연결하는데 필요한 전기적, 물리적 세부 사항을 정의

•

2계층 : 데이터 링크 계층 : 점대점 사이의 신뢰성 있는 전송을 보장하기 위한 계층

•

3계층 : 네트워크 계층 : 여러 노드를 거칠때마다 경로를 찾아주는 역할

•

4계층 : 전송 계층 : 양 끝단 사용자들이 신뢰성 있는 데이터를 주고 받을 수 있게 하여 상위 계층이 데이터 전달의 유효성이나 효율성을 고려하지 않아도 됨

•

5계층 : 세션 계층 : 양 끝단의 응용 프로세스가 통신을 관리하기 위한 방법 제공

•

6계층 : 표현 계층 : 시스템에서 사용되는 코드간의 번역을 담당

•

7계층 : 응용 계층 : 사용자나 응용프로그램 사이에 데이터 교환을 가능하게 하는 계층

4.

whois 서버에 대하여 설명하고, whois 서버로 얻을 수 있는 정보를 적으시오.

•

도메인 관련 사람 및 인터넷 자원을 찾아보기위한 프로토콜

5.

Hosts파일에 대하여 설명하시오.

•

hosts 파일은 운영체제가 호스트 이름을 IP주소에 매핑할 때 사용하는 파일이다.

6.

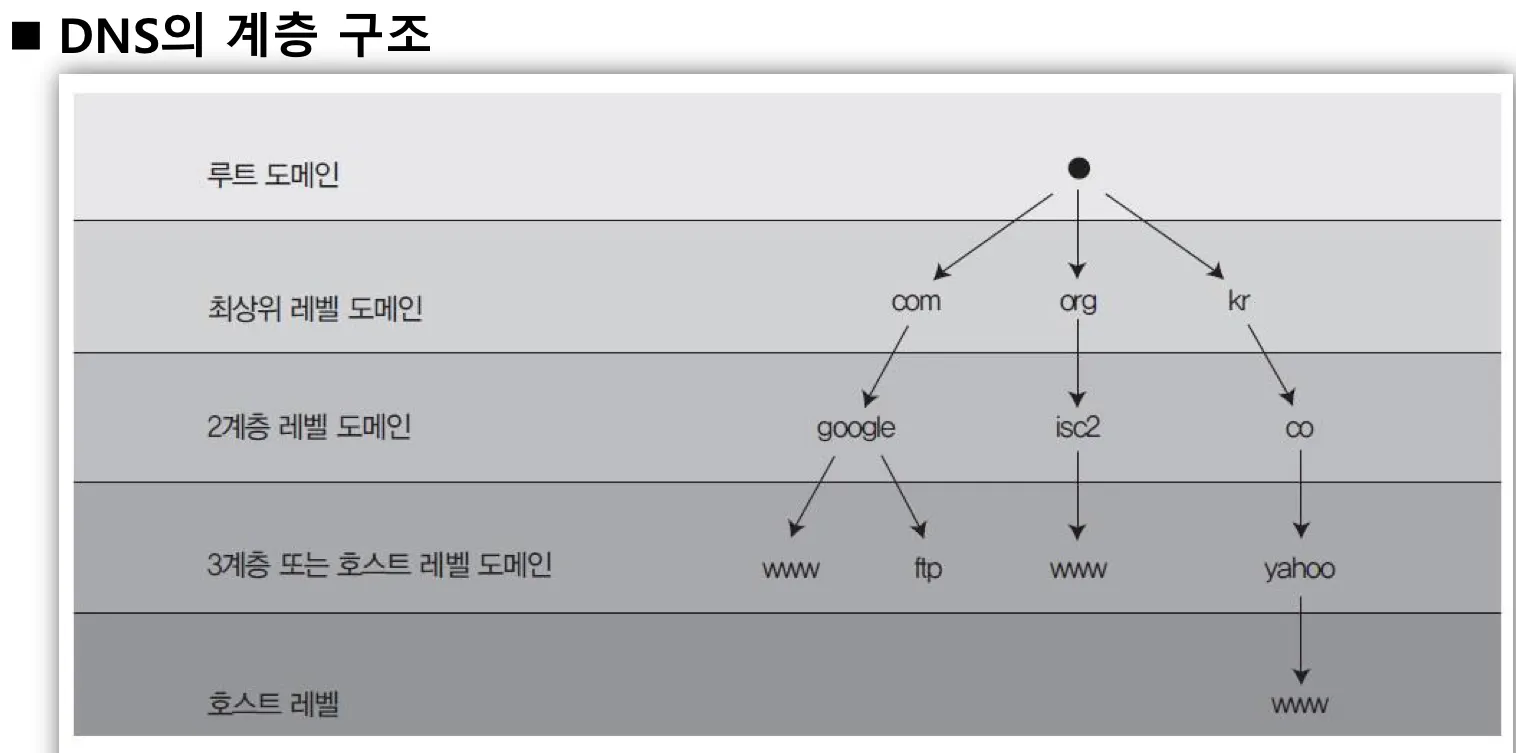

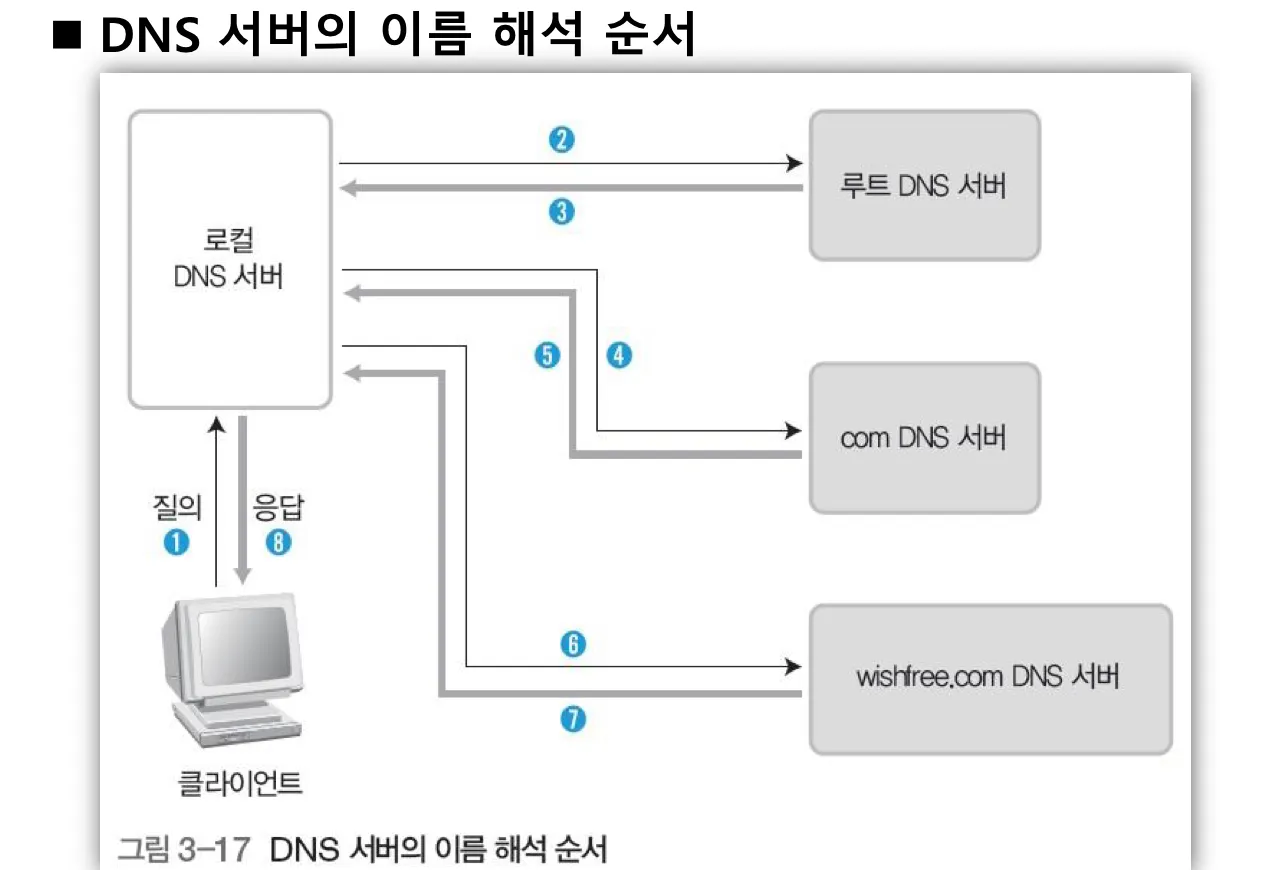

DNS에 대해 설명하고, DNS의 계층 구조, 서버 동작 구조에 대해 설명하시오.

•

DNS란 숫자로 구성된 네트워크 주소인 IP주소를 사람이 이해하기 쉬운 명칭인 도메인 이름으로 상호 매칭 시켜주는 시스템

7.

p2p 서비스에 대해 설명하시오.

•

peer to peer 서비스로 당사자간의 통신이라는 특징을 가지고 있고 , 때문에 이용하는 사용자끼리 IP주소가 노출 될 수 있음.

8.

핑에 대해 설명하고 , 동작 구조에 대해 설명하시오(사용 프로토콜 관하여 설명).

•

네트워크 상으로 연결된 두 개의 시스템이 정상적으로 작동하는지 확인하기 위한 간단한 유틸리티

•

ICMP 프로토콜을 이용하며, echo request(type 8), echo reply(type 0)을 이용하여 시스템의 활성화 여부를 조사

9.

포트 스캔에 대해 설명하고 그 예를 3가지 이상 쓰시오.

•

FIN 스캔 : 포트가 열린 경우 응답이 없고, 닫힌 경우 RST 패킷이 돌아옴

•

NULL 스캔 : 플래그 값을 설정하지 않고, 보낸 패킷

•

XMAS 스캔 : FIN, PUSH, URG 플래그 모두를 설정하여 보낸 패킷

10.

FTP 바운스 스캔에 대해 설명하시오.

•

FTP 프로토콜의 구조상 허점을 이용한 공격 방법으로, FTP 클라이언트가 의도적으로 공격할 서버의 IP주소와 포트번호를 전달할 경우, FTP 서버는 전달 받은 IP주소와 포트번호에 대한 점검없이 그대로 데이터 송신에 사용하므로, 해당 서버가 스캔 또는 공격 대상이 될 수 있는 취약점

11.

fping에 대해 설명하고 그 옵션에 대해 설명하시오.

•

fping : 인터넷 제어 메시지 프로토콜(ICMP ) 에코 요청을 사용하는 ping과 같은 명령어지만, ping은 하나의ip만 설정 하지만 fping은 ip대역으로 설정해주어 그 대역에 어느 ip가 ping이 되는지 알 수 있다. 즉 특정 대역에서 어느 ip로 통신이 되는지 확인할 때 활용하면 좋음

•

-q : ICMP request와 reply 를 숨김

•

-a : 활성화되어 있는 시스템을 보여줌

•

-s : 스캔이 끝난 후 결과를 정리해서 보여줌

•

- g : 점검 대상 범위 지정

12.

nmap에 대해 설명하고 그 옵션에 대해 설명하시오.

•

네트워크 스캐너이다. 대상이 되는 네트워크에 패킷을 보내, 패킷의 응답을 이용하여 송신처의 네트워크의 상태를 알게된다.

•

-sT : Connect 함수를 이용한 open 스캔

•

-sF : FIN 패킷을 이용한 스캔

•

-sX : XMAS 패킷을 이용한 스캔

•

-sN : NULL 패킷을 이용한 스캔

•

-sV : 서비스 데몬 버전 스캔

13.

FTP 배너 그래빙의 동작 과정에 대해 설명하시오.

•

배너 그래빙이란 상대 시스템에서 열려있는 포트에 연동되어 있는 서비스 데몬의 종류와 버전을 확인하는 가장 기본적인 방법

•

텔넷 처럼 원격지 시스템에 로그인을 하면 뜨는 안내문과 비슷한 배너를 확인하는 기술

ex) telnet IP port number

14.

promiscuous mode에 대해 설명하시오.

•

정상적인 경우라면 자신의 네트워크 카드로 들어온 패킷중 MAC주소와 IP주소가 PC의 것과 일치하면 패킷을 분석하여 운영체제에 해당 패킷을 넘겨주고, 다르면 버린다. 하지만 프러미스큐어스 모드는 모든 패킷을 MAC 주소와 IP주소와 관계없이 모든 패킷을 스니퍼에게 넘겨준다.

15.

스니핑 툴 3가지를 작성하고 각각에 대해 설명하시오.

•

TCP Dump : 리눅스에서 가장 기본이 되는, 하지만 강력한 스니핑 툴

•

Dsniff : 스니핑을 위한 다양한 툴이 패키지처럼 만들어진 것

•

urlsnarf : 인터넷 사용자가 접속한 서버와 접속 후 입력한 내용 등의 정보를 볼 수 있음